关于使用DGA算法的新Mirai僵尸网络变种的安全事件分析

2024年3月18日,经CNTD平台汇集多方信息研判发现,Mirai僵尸网络通过DGA算法开发最新变种的安全事件。本次样本使用的DGA算法使用NTP协议获取时间,生成的域名由两部分组成,通过请求公共DNS服务器,获取TXT记录,记录中的16进制字符串经过AES-256-CBC解密即可得到最终的C2服务器IP。我们将报告中公开的IOC信息加载至CNTD网络安全威胁情报共享平台中,发现这些IOC信息存在恶意行为。经CNTD研判,其攻击始于2019年10月下旬至今年的3月中下旬。具体情况如下:

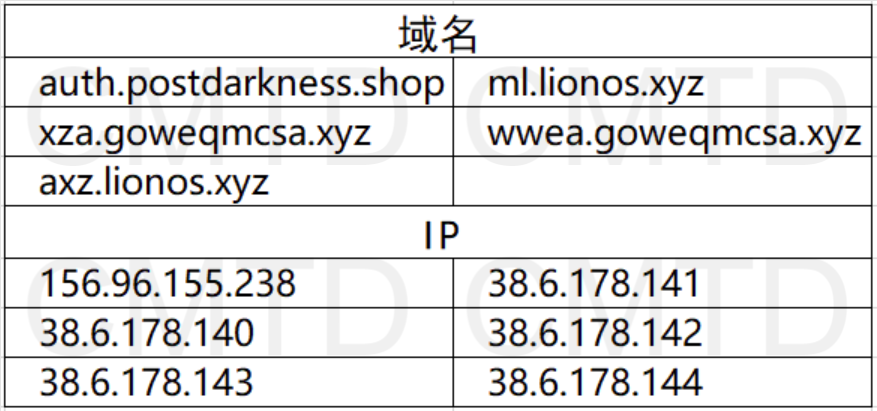

一、公开的IOC信息

公开的IOC信息如下:

图1-1 公开的IOC信息

二、攻击的具体情况

经CNTD平台检测发现,部分域名和IP存在恶意行为。具体情况如下:

ml.lionos.xyz

CNTD平台检测出域名“ml.lionos.xyz”存在恶意行为,并发现1条相关恶意链接。具体情况如下图所示:

图2-1 CNTD情报记录域名“ml.lionos.xyz”存在恶意行为行为

图2-2 CNTD平台标记域名“ml.lionos.xyz”存在的恶意链接

156.96.155.238 (美国)

CNTD平台检测出IP“156.96.155.238”存在僵尸网络、恶意软件、暴力破解等恶意行为,并发现相关恶意链接共1条。具体情况如下图所示:

图2-3 CNTD情报记录IP“156.96.155.238”存在恶意行为

图2-4 CNTD平台标记IP“156.96.155.238”存在的恶意链接

38.6.178.140(美国)

CNTD平台检测出IP“38.6.178.140”存在恶意行为,并发现相关恶意链接共1条。具体情况如下图所示:

图2-5 CNTD情报记录IP“38.6.178.140”存在恶意行为

图2-6 CNTD平台标记IP“38.6.178.140”存在的恶意链接

23.224.176.63(美国)

CNTD平台检测出IP“23.224.176.63”存在恶意行为,并发现相关恶意链接共8条。具体情况如下图所示:

图2-7 CNTD情报记录IP“23.224.176.63”存在恶意行为

图2-8 CNTD平台标记IP“23.224.176.63”存在的恶意链接

四、建议

1、保持更新与升级。确保操作系统、应用程序以及所有相关软件都保持最新版本。这有助于修复已知的安全漏洞,减少Mirai僵尸网络利用这些漏洞的机会。

2、设置强密码。所有设备和系统的登录凭证都应使用复杂且唯一的密码。避免使用默认的用户名和密码,也不要在多个设备上重复使用相同的密码。

3、限制访问权限。限制对关键系统和设备的访问权限,只有授权用户才能访问。这有助于防止未经授权的用户或恶意软件感染设备。

4、配置防火墙。在网络边界上配置防火墙,过滤掉来自不可信来源的流量。同时,定期审查防火墙规则,确保只有必要的端口和服务是开放的。

5、监控网络流量。使用网络监控工具来实时监控网络流量,特别是与IoT设备相关的流量。一旦发现异常流量或可疑活动,应立即采取行动。

6、隔离IoT设备。将IoT设备放置在不同的网络段中,以减少它们与其他关键系统的直接交互。这有助于限制Mirai僵尸网络在感染设备后的活动范围。

7、制定安全策略。制定并执行全面的网络安全策略,包括定期的安全培训、风险评估和漏洞扫描等。确保所有员工都了解并遵守这些策略。

8、备份重要数据。定期备份关键数据和系统配置,以便在遭受Mirai僵尸网络攻击后能够迅速恢复。

9、应急响应计划。制定应急响应计划,包括在遭受攻击时的应对措施、恢复步骤以及与其他安全团队的协作机制等。